Хорошее и плохое в Deep Web

Автор Пьерлуиджи Паганини, Директор по информационной безопасности Bit4Id SRL, эксперт, специалист по вопросам безопасности Совета EC по этичному хакерству, постоянный автор популярного журнала The hackers News, основатель популярного ресурса по безопасности www.securityaffairs.co/wordpress/ .

В настоящее время вместе со своим соавтором Ричардом Амаросом готовит к изданию книгу «The deep dark web. The hidden world». Как рассказал г-н Паганини в нашей переписке, в настоящее время он размышляет о переводе книги на русский язык. Пьерлуиджи Поганини рад переводу поста на русский язык и искренне приглашает всех русскоязычных читателей к себе на ресурс, где содержится много интересной и практически полезной информации по глубокому вебу, кибервойнам, этичному хакерсту и информационной безопасности.

Часть первая.

Deep web – это множество информационных ресурсов во всемирной паутине, которые не индексируются универсальными и вертикальными поисковыми машинами. Эта часть веба практически неизвестна для подавляющего большинства пользователей интернета. Обычные юзеры бывают буквально потрясены, когда узнают о том, что Deep web превышает по своей информационной емкости доступный им интернет как минимум более чем в 500 раз.

Основатель одной из первых компаний, профессионально занимающихся поиском в глубоком вебе для клиентов BrightPlanet, сравнил интернет и глубокий веб с глубинами океана и поверхностью. Естественно, что поверхность – это совсем маленькая даже не часть, а пленка океана.

Причин существования Deep web по меньшей мере три. Первая связана с особенностями индексации поисковых машин, а также теми или иными программными решениями, используемыми при создании сайтов. Вторая причина связана с тем, что как правительства, так и их противники – диссиденты нуждаются в каналах тайного обмена документами и сообщениями, и в местах хранения этих документов. Эти места должны быть таковы, чтобы они могли быть доступными для любого человека, использующего компьютер.

И, наконец, третья причина связана с тем, что человеческая жизнь такова, что практически повсюду, где появляется человек и ведет свою нормальную законопослушную деятельность, вслед за ним проникает преступность, криминал. Зло следует за добром и в реале, и в виртуале. И естественно в глубокий веб преступность не замедлила придти.

Начнем с первой группы ресурсов, относящихся к Deep web.

Поисковики не слишком эффективны для индексации следующих типов ресурсов:

- динамический контент. Это динамические страницы, которые возвращаются в ответ на поставленный запрос. Особенно сложно индексировать те динамические страницы, которые для своего формирования требуют заполнения полей в виде текста, предполагающего знания в той или иной предметной области.

- Несвязанные страницы. Это страницы ресурсов, которые не имеют входящих и/или обратных ссылок. В одних случаях это делается намерено. Тогда попасть на страницу можно только точно зная ее полный адрес. В большинстве же случаев такие страницы появляются из-за небрежности программистов или ошибок блогеров.

- Частный веб. Сайты, которые требуют регистрации входа в систему, защищенные обязательным паролем доступа к ресурсу.

- Контекстный веб. Страницы с различным контентом для разных групп доступа. В качестве примера формирования групп можно привести использование диапазона IP адресов клиентов.

- Ограниченный доступ к контенту. Сайты, которые ограничивают доступ к контенту техническим способом. Основной тип – это использование изощренной каптчи или применение программных средств, запрещающих поисковым системам просматривать те или иные сайты и создавать их кэшированные копии.

- Визуальные страницы. Главные страницы, представляющие собой флэш анимацию, а также использующие продвинутые решения JavaScript.

- Non-HTML – текст содержание. В интернете все чаще встречаются страницы, где то или иное текстовое содержание закодировано в мультимедиа, размещенном на первой странице. На таких страницах текст появляется только тогда, когда вы нажмете на определенный фрагмент изображения.

- Текстовой контент, использующий протокол Gopher и файлы, размещенные на FTP, которые не индексируются универсальными поисковиками. Например, наиболее популярный поисковик в мире Google не индексирует страницы за пределами протоколов HTTP или HTTPS.

Теперь перейдем от Deep web к Dark Web.

И начать эту тему надо с TOR. TOR – это сокращение от « The opinion router». Первоначально проект финансировался научно-исследовательской лабораторией военно-морского флота США , а в настоящее время поддерживается EFF и целым рядом неправительственных организаций.

TOR был создан для поддержания конфиденциальности и анонимности. Среди юзеров бытует мнение, что TOR невозможно отследить, и он обеспечивает анонимность. Это неправда. Отследить TOR можно, но это весьма трудно и затратно, т.к. данные шифруются несколько раз, проходя через узлы сети TOR. Таким образом, вопрос степени анонимности при использовании TOR – это, прежде всего, вопрос степени заинтересованности и размера ресурсов, которыми располагает отслеживающий относительно отслеживаемого.

Система TOR базируется на клиентском программном обеспечении, которое через всемирную сеть пользователей поддерживает скрытый интернет-трафик.

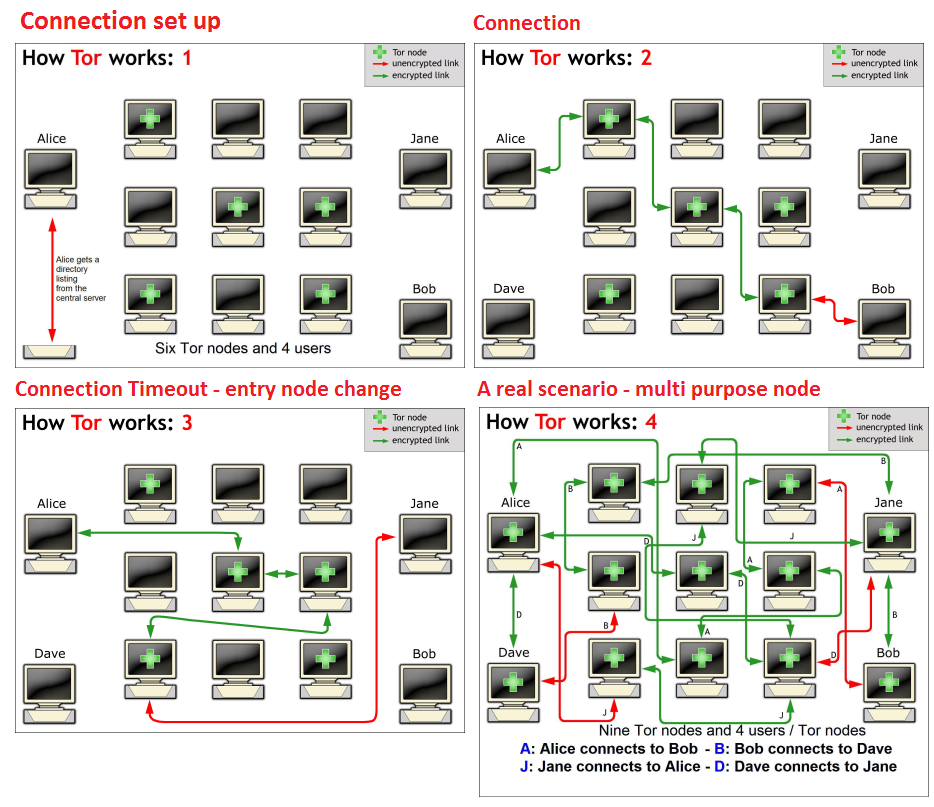

Как работает сеть TOR? Представьте себе сюжет, когда Алиса должна связаться по сети TOR с Бобом. Давайте посмотрим шаг за шагом, как они это будут делать.

Исходно она не зашифрованным образом подключится к серверу, содержащему каталог TOR узлов. Затем произойдет случайное подключение с другим узлом через шифрованное соединение. Эта операция будет повторяться несколько раз. При этом установлено, что при одном соединении один и тот же пользователь не может дважды быть направлен к одному и тому же узлу.

Еще одно важное обстоятельство состоит в том, что для поддержания анонимности установлено, что соединение имеет фиксированную продолжительность. Для того чтобы избежать статистического анализа, каждые 10 минут соединение прерывается и перенаправляется на другой узел.

Следует отметить, что как только Алиса начинает использовать свой компьютер в качестве клиента для подключения к сети TOR, ее компьютер также может быть использован в качестве узла для маршрутизации с других узлов для обеспечения анонимной связи между пользователями.

Прокомментировать

Последние записи

- Рецензия на книгу Р.В.Ромачева «История частной разведки США»

- Новое на блоге

- Воспоминание о будущем — 2050

- Новая среда обитания

- Главная технология ближайшего будущего. Битва за кванты

Архивы

- Март 2022

- Февраль 2022

- Март 2021

- Январь 2021

- Декабрь 2020

- Ноябрь 2020

- Октябрь 2020

- Сентябрь 2020

- Август 2020

- Июнь 2020

- Май 2020

- Апрель 2020

- Март 2020

- Февраль 2020

- Январь 2020

- Декабрь 2019

- Ноябрь 2019

- Август 2019

- Июль 2019

- Май 2019

- Апрель 2019

- Март 2019

- Февраль 2019

- Декабрь 2018

- Октябрь 2018

- Сентябрь 2018

- Август 2018

- Июль 2018

- Июнь 2018

- Апрель 2018

- Март 2018

- Январь 2018

- Декабрь 2017

- Ноябрь 2017

- Октябрь 2017

- Сентябрь 2017

- Август 2017

- Июль 2017

- Июнь 2017

- Май 2017

- Апрель 2017

- Март 2017

- Февраль 2017

- Январь 2017

- Декабрь 2016

- Ноябрь 2016

- Октябрь 2016

- Сентябрь 2016

- Август 2016

- Июль 2016

- Июнь 2016

- Май 2016

- Апрель 2016

- Март 2016

- Февраль 2016

- Январь 2016

- Декабрь 2015

- Ноябрь 2015

- Октябрь 2015

- Сентябрь 2015

- Август 2015

- Июль 2015

- Июнь 2015

- Май 2015

- Апрель 2015

- Март 2015

- Февраль 2015

- Январь 2015

- Декабрь 2014

- Ноябрь 2014

- Октябрь 2014

- Сентябрь 2014

- Июль 2014

- Июнь 2014

- Май 2014

- Апрель 2014

- Март 2014

- Февраль 2014

- Январь 2014

- Декабрь 2013

- Ноябрь 2013

- Октябрь 2013

- Сентябрь 2013

- Август 2013

- Июль 2013

- Июнь 2013

- Май 2013

- Апрель 2013

- Март 2013

- Февраль 2013

- Январь 2013

- Декабрь 2012

- Ноябрь 2012

- Октябрь 2012

- Сентябрь 2012

- Август 2012

- Июль 2012

- Июнь 2012

- Май 2012

- Апрель 2012

- Март 2012

- Февраль 2012

- Январь 2012

- Декабрь 2011

- Ноябрь 2011

- Октябрь 2011

- Сентябрь 2011

- Август 2011

- Июль 2011

- Июнь 2011

- Май 2011

- Апрель 2011

- Март 2011

- Февраль 2011

- Январь 2011

- Декабрь 2010